Mit GitLab können sich alle InformatikstudentInnen eigene git-Repositorys anlegen und mit anderen StudentInnen teilen. Das gilt für alle Informatikstudiengänge: Angewandte Informatik, Wirtschaftsinformatik, Technische System, Master Informatik und Medieninformatik). Die Authentifizierung läuft über den LDAP-Server der Informatik. Zur Absicherung des Accounts ist die Verwendung von two-factor authentication (2FA) obligatorisch.

Voraussetzungen

Im LDAP-Server sollte eine Mailadresse hinterlegt werden, was per default nicht der Fall ist. Wer dies nicht tut, erhält von Gitlab, eine nicht funktionierende email-Adresse im Format username@ad.local.cs.hs-rm.de zugewiesen. Um die Adresse zu setzen, bitte unter https://aratar.ad.local.cs.hs-rm.de/mail/index.php einloggen und dort die Hochschul email-Adresse angeben (username@student.hs-rm.de). Daraufhin erhält man eine email mit einem Bestätigungslink. Der Link ist nur innerhalb des Hochschulnetzes erreichbar, z.B. über unsere Rechnerpools, unser OpenVPN, Hochschul-WLAN, Hochschul-VPN.

Alternativ können Sie auch über die folgende Adresse Ihre Mailadresse aus dem HDS auslesen lassen. Dafür benötigen Sie Ihren HDS-Account und Sie müssen sich dort nochmal ein Passwort für den Informatik-Account setzen.

Sign In

Unter https://gitlab.cs.hs-rm.de kann der Gitlab Account angelegt werden, 2 factor authentication ist verpflichtend einzurichten (siehe unten). Außerdem empfiehlt es sich einen sinnvollen Namen unter “Profile Settings” zu setzen. Es muss nicht unbedingt der eigene Name sein, ein Künstlername o.ä. tut es auch. Wenn kein Name gesetzt wird erscheint man für andere als Anonymer Eintrag.

2 factor authentication (2FA)

Seit dem 18.08.2021 ist es verpflichtend den eigenen Gitlab-Account durch 2 factor authentication abzusichern. Die gängigste Lösung ist die Einrichtung von 2FA mittels TOTP-App (time based one time password) und Smartphone. Alternativ ist die Verwendung eines U2F-Devices oder WebAuthn möglich. Die ausführliche offizielle Gitlab-Anleitung dazu: Two-factor authentication

TOTP mit Smartphone

Edit Profile

In gitlab rechts oben auf Einstellungen und Edit Profile auswählen

Account auswählen und Enable two-factor authentication anklicken

OTP-App auf Smartphone installieren

Auf dem eigenen Smartphone oder einem anderen Device eine OTP-App installieren. Ich benutze die Open-Source Lösungen FreeOTP und andOTP. Es gibt aber diverse andere, z.B. authy, google authenticator, Microsoft authenticator, … Es ist essentiell, dass die Uhrzeit auf dem Client Deivce synchronisiert ist. Das T bei TOTP steht für Time, wenn die Uhr falsch geht wird TOTP nicht funktionieren!

Registrieren 2FA in Authenticator App

QR-Code in der Authenticator App einscannen

Daraufhin erscheint auf dem Handy ein PIN-Code diesen in Gitlab eingeben und Register with two-factor app auswählen.

Abschließend erscheint eine Seite mit recovery codes. Diese sicher aufbewahren. Diese Codes ermötlich das einloggen, wenn das OTP nicht mehr funktioniert, z.B. weil das Smartphone verloren wurde.

U2F Device

Eine Alternative zum oben beschriebenen TOTP-Verfahren mit Smartphone ist die Verwendung von U2F (Universal Two-factor). Derzeit werden nur Yubikey devices von Gitlab unterstützt. Die Einrichtung von 2FA mit TOTP und gleichzeitig U2F ist möglich. Vorteil einer solchen Konfiguration ist, dass bei Verlust eines Devices, z.B. des Smartphones immer noch der Login mit dem Yubikey möglich ist, oder umgekehrt.

Die Einrichtung ist sehr einfach. Wie oben bei TOTP auf die Einrichtung von 2FA gehen. Hier im Bereich von Register Universal Two-factor (U2F) device Setup new device auswählen.

Jetzt sollte beim Yubikey eine LED blinken dort auf einen Knopf drücken. Abschließend im Browser auf Register U2F device klicken.

GitLab email verification request am 28.7.2020 / Confirm your email address

Seit Gitlab Version 13.2.1 (installiert am 28.7.2020) wurden an viele User je eingetragene email-Adresse 2 emails verschickt. Eine mit dem Subject “GitLab email verification request”, die zweite mit “Confirmation instructions”. Absender ist jeweils GitLab <noreply@gitlab.cs.hs-rm.de>, bzw. neuerdings GitLab system-si-dcsm(at)hs-rm.de. Um die Verifizierung abzuschließen, muss auf den link in den “Confirmation instructions” geklickt werden. Wenn die Verifizierung nicht durchgeführt wird, bleibt der Account gesperrt. Dies muß für alle in Gitlab eingetragenen email-Adressen erfolgen, inklusive der im LDAP hinterlegten email-Adresse! Bis dahin erscheint nach dem Einloggen immer eine Fehlermeldung

User die nie eine gültige email-Adresse im LDAP eingetragen haben, erhalten natürlich auch keine mails, aber der Account ist gesperrt. Diese User müssen als erstes ihre student.hs-rm.de-Adresse im LDAP eintragen. Wie oben unter Voraussetzungen beschrieben.

Vorgehensweise zur Behebung des Problems

-

Sollten Sie eine email erhalten haben, klicken Sie auf den link in der mail “Confirmation Instructions”.

-

Setzen Sie eine email-Adresse im LDAP. Das geht über die Webseite https://aratar.ad.local.cs.hs-rm.de/mail/index.php. Die Seite lässt sich nur innerhalb der Hochschule öffnen, ggfs. VPN benutzen. (*)

-

Loggen Sie sich dort mit Ihrem Informatik-Account ein.

-

Geben Sie Ihre “@student.hs-rm.de” an und klicken auf “Mail-Adresse” setzen.

-

Sie erhalten daraufhin eine email vom LDAP-Server, um wiederum zu verifizieren, dass dies auch wirklich Ihre Adresse ist. Diese bestätigen.

-

-

Versuchen Sie sich wieder auf Gitlab anzumelden.

-

Es erscheint die Fehlermeldung “You have to confirm your email address…”, klicken Sie auf den Text “Resend confirmation email”.

-

Sie erhalten eine weitere email “Confirmation Instructions”, auf dortigen link drücken, um die email-Adresse gegenüber Gitlab zu verifizieren (siehe Punkt 1).

-

Falls Sie keine Mail erhalten, bzw. der “Resend confirmation email”-Button fehlen sollte: die GitLab Seite neu laden, den Reiter “Standard” (statt “LDAP”) auswählen und erneut anmelden.

-

-

Loggen Sie sich wieder in Gitlab ein. Es geht immer noch nicht? Dann wenden Sie sich an die Admins, z.B. per email: admin-si-dcsm(at)hs-rm.de. Geben Sie bitte die login-ID Ihres Informatik-Accounts an.

(*) In den FAQ findet sich eine Anleitung, wie die E-Mail-Adresse im LDAP ohne VPN gesetzt werden kann. Ein weiterer Vorteil ist, dass auf diesem Wege keine Verifizierung der email-Adresse im LDAP notwendig ist (Schritte 2 b-c entfallen).

git Grundkonfiguration

git config --global user.name "Bekrim Zeka" git config --global user.email "Bekrim.zeka@student.hs-rm.de" git config --global http.postBuffer 524288000 git config --list

gitlab Skripten

Wenn man eine große Anzahl Projekte anlegen/ändern möchte wird das mit dem GitLab Webinterface schnell lästig. Abhilfe schafft hier das GitLab <abbr title="Application Programming Interface">API</abbr>, das man mit dem Tool curl aus shell-scripts aufrufen kann. Zum Beispiel kann man so:

token=XXXXXXXX

curl -H "PRIVATE-TOKEN: $token" -X PUT "https://gitlab.cs.hs-rm.de/api/v4/projects/

<subgroup1>%2F<subgroup2>%2F<projekt>?visibility=internal" | json_pp

die Visibility des Projekts <projekt> in <subgroup1>/<subgroup2> zu “internal” setzen.

Man beachte:

- das “Token” identifiziert den Benutzer. Man findet es unter User→Settings→Account

- die Slashes im Pfadnamen des Projekts müssen mit “%2F” escaped werden.

Gitlab Runner CI/CD

Es gibt derzeit 4 shared runners:

- courier: kein docker, läuft in einer shell, tags: latex ghc shell generic gcc java linux. Führt auch untagged jobs aus

- coq: docker, ein gut ausgestatteter Server; tags: gcc generic java latex linux docker. Führt auch untagged jobs aus

- docker-runner: Ein weiterer gitlab-runner mit docker; tags: docker-runner

- podman-runner: Benutzt die docker-Alternative podman. Vorteil: Hier ist build möglich, d.h. dind, was bei den docker-Systemen bei einem shared runner aus security Gründen nicht möglich ist. Tags: podman

Über die tags wird gesteuert welcher runner verwendet wird. Wird kein Tag gesetzt wird entweder das System courier oder coq verwendet. Es wird empfohlen entweder docker oder podman zu benutzen.

Da die docker-Systeme innerhalb der Hochschule laufen kann es notwendig sein, im .gitlab-ci.yml Environment-Variablen für den Proxy zu setzen, z.B.:

- .gitlab-ci.yml

default: image: alpine:latest before_script: - export http_proxy=http://proxy.cs.hs-rm.de:8080 - export https_proxy=http://proxy.cs.hs-rm.de:8080 - export HTTP_PROXY=http://proxy.cs.hs-rm.de:8080 - export HTTPS_PROXY=http://proxy.cs.hs-rm.de:8080 - apk add --no-cache gcc musl-dev test: tags: - docker script: - "gcc *.c"

Über tags wird gesteuert welcher Runner verwendet wurde. Im obigen Beispiel ein Runner der den Tag docker gesetzt hat.

Docker-in-Docker (dind) wird von den shared docker runner nicht supported, da dies ein Sicherheitsrisiko wäre. podman ist eine alternative um ein build durchzuführen.

FAQ

Der Link zum setzen der email-Adresse ist nicht erreichbar

Der Link funktioniert nur innerhalb des Informatiknetzes oder über OpenVPN. Nicht über das Internet, nicht über das Hochschul-WLAN und nicht über das Hochschul-VPN.

Ich habe eine email-Adresse gesetzt aber die email mit dem Bestätigungslink kommt nicht

Bitte überprüfen Sie Ihren Spam-Folder. Haben Sie evtl. eine Weiterleitung eingerichtet? Wenn ja, schalten Sie diese temporär ab und versuchen es nochmal.

Ich kann/will kein VPN benutzen. Wie kann ich ohne VPN eine E-Mail-Adresse im LDAP setzen?

-

Rufen Sie die Seite zum Setzen des Informatik-Passwortes auf: https://pwd.cs.hs-rm.de

-

Loggen Sie sich dort mit Ihrem HDS-Account ein.

-

Setzen Sie im folgenden Formular ein Informatik-Passwort (das kann auch Ihr bisheriges sein) und klicken Sie die Checkbox neben “Ich möchte die Mailadresse aus dem HDS ins LDAP der Informatik übernehmen” an.

-

Eine Verifizierung der Adresse ist hier nicht nötig.

-

Klicken Sie anschließend auf “Passwort setzen / Account aktivieren”.

Ich kann im gitlab keine email-Adresse setzen

Im gitlab kann die email-Adresse nicht gesetzt werden. gitlab entnimmt die email-Adresse aus dem Studienbereichs-LDAP. Siehe dazu Voraussetzungen

Warum ist beim mir eine email-Adresse <user>@ad.local.cs.hs-rm.de gesetzt (bzw. <user>@intern.mi.hs-rm.de bei Mediennformatikern)

Vermutlich haben Sie keine email-Adresse im LDAP gesetzt? Siehe dazu Voraussetzungen.

Ich erhalte beim login die Fehlermeldung "Your Account is locked"

Das bedeutet, Sie hatten bereits mehrere fehlerhafte login-Versuche, daraufhin wurde der Account temporär gesperrt. Einfach später nochmal versuchen, möglichst mit korrektem Passwort.

Wie generiere ich einen ssh Schlüsselpaar

Kurz: Unter Linux mit dem Kommando ssh-keygen. Das erzeugte public key müssen Sie in gitlab hochladen. Lange Anleitung: Github generating ssh keys. Step 4 hochladen ist unter gitlab natürlich etwas anders, aber sehr ähnlich.

Ich habe bereits 10 Projekte/Repositorys und darf keine weiteren anlegen

Die Anzahl der Repositorys ist per default für alle user auf 10 beschränkt. Das Kontingent kann gerne erhöht werden, wenden Sie sich dazu an die Laboringenieure, siehe Ansprechpersonen.

Ich bin Developer im Projekt xyz, darf aber nicht in den Master-Branch pushen

Der Branch ist vermutlich Protected. Der Master des Projektes kann unter Project→Settings→Protected Branches für den entsprechenden Branch einen Haken bei Developers can push setzen.

Ich will jemanden zu meinem Projekt hinzufügen, kann ihn aber nicht finden

Vermutlich hat der/die KommilitonIn noch keinen gitlab Account oder hat unter “Profile Settings”, keinen Namen gesetzt, dann erscheint er/sie als “Anonymer Eintrag”.

Auf die Repostories kann per ssh oder https zugegriffen werden. Welches Verfahren ist zu empfehlen

Unbedingt ssh. Bei https kommt es schon mal zu seltsamen Fehlermeldungen

Fehler bei git push: error: RPC failed; result=22, HTTP code = 411 fatal: The remote end hung up unexpectedly

Benutzen Sie ssh.

Fehler bei git push: error: RPC failed; result=56, HTTP code = 0

git http post buffer vergrößern: git config –global http.postBuffer 524288000

… oder ssh benutzen.

Nach dem Anmelden erscheint ein 500 Error Page, o.ä.

Vermutlich Bug in Gitlab, bitte bei den Laboringenieuren melden.

Ich bekomme Web Hooks nicht ans fliegen

Web Hooks funktionieren derzeit nur im Intranet.

Was passiert nach der Exmatrikulation mit meinem Account

Der Account wird deaktiviert, somit ist kein einloggen in Gitlab mehr möglich. Nach einem weiteren halben Jahr wird der user mit seinen Projekten endgültig gelöscht.

Fingerprints der ssh host public keys von gitlab

MD5:

2048 ca:ab:d7:c8:d8:d1:da:0c:57:72:3d:07:c9:29:38:57 ssh_host_rsa_key.pub (RSA) 256 36:24:e8:b9:fb:72:db:a5:3b:26:8c:36:01:85:4c:05 ssh_host_ecdsa_key.pub (ECDSA) 256 19:98:9c:47:a1:e5:37:ee:37:b7:99:23:4a:8b:91:74 ssh_host_ed25519_key.pub (ED25519)

SHA256:

256 SHA256:LWHrxTQ94bnG1lJuJaPuLtEIdcjbyHazWdAnnxm24XE gitlab (ECDSA) 256 SHA256:kT+4tTGAECaymrktB31qrjK/p4+ZStef/X9ADo5QR78 gitlab (ED25519) 2048 SHA256:qzIsNdoZHDlo5olLkDnD3ul+adniqE1/1hSlpfc9Z2E gitlab (RSA)

TOTP funktioniert nicht / 2FA Device verloren od. defekt

Wenn Ihre OTP-Codes als ungültig abgelehnt werden, stellen Sie sicher, dass die Uhrzeit bei Ihrem TOTP-Device korrekt ist.

Sollte TOTP weiterhin nicht funktionieren oder Sie keinen Zugriff auf Ihr TOTP-Device haben, können Sie die Recovery Codes verwenden, die Sie bei der Einrichtung der 2FA generiert haben, um sich einzuloggen. Sollten Sie keine Recovery Codes haben und Sie einen SSH-Public-Key in Ihrem Gitlab-Account hinterlegt haben, können Sie einfach neue Recovery Codes generieren: ssh git@gitlab.cs.hs-rm.de 2fa_recovery_codes.

Sollten Sie nicht mehr weiterkommen, wenden Sie sich bitte an die Administratoren.

Ansprechpersonen

Bei Problemen bitte bei den Laboringenieuren melden. Raum C311 bei Herrn dos Santos oder per email admin-si-dcsm(at)hs-rm.de oder per Chat

Konfiguration OpenVPN Client in Kürze

Wer bereits Erfahrung hat braucht nicht das ganze Dokument zu lesen, Openvpn-Client installieren und config wie unten beschrieben vornehemen. Wer eine detaillierte Beschreibung braucht lese bitte unter Vorbereitung weiter.

- Server: openvpn.cs.hs-rm.de

- CA-Zertifikat /etc/ssl/certs/ISRG_Root_X1.pem (Let's Encrypt)

- cipher: default oder AES-256-GCM, AES-128-GCM, AES-256-CBC. Bei Wahl einer Cipher ist AES-256-GCM zu empfehlen

- openvpn client Version >= 2.4.0

Vorbereitung

Folgende Komponenten werden für die Einrichtung des OpenVPN-Zugangs in das Informatik-Intranet benötigt:

-

Das Zertifikat der CA: ISRG_Root_X1.pem. Unter Debian/Ubuntu befindet sich das Zertifikat bereits unter /etc/ssl/certs/ISRG_Root_X1.pem. SHA256 des CA-Zertifikats: 22b557a27055b33606b6559f37703928d3e4ad79f110b407d04986e1843543d1

OpenVPN

OpenVPN ist eine Software zum Aufbau eines verschlüsselten VPN (Virtual Private Network). Es nutzt die Verschlüsselungs-Bibliothek libGnuTLS. OpenVPN läuft unter Windows und UNIX-artigen Betriebssystemen gleichermaßen. Viele BSD Varianten und Linux Distributionen liefern passende Pakete fur OpenVPN aus. Alternativ dazu kann auch der Source-Tarball von der OpenVPN-Website heruntergeladen und anschliessend übersetzt und installiert werden. Fur UNIX/Linux entsprechende tarballs. Für Windows gibt es entsprechende EXE-Dateien zur Installation.

Linux

Installation

Unter Linux kann im Regelfall einfach das OpenVPN-Paket der verwendeten Distribution installiert werden. Das Paket muss mindestens in der Versionsnummer >= 2.3.3 haben.

Die Installation unter Debian und Ubuntu:

$ sudo apt-get install openvpn

Verbindung mittels GUI (Network Manager)

Es ist auch möglich eine Verbindung über den “VerbindungsManager” von Gnome oder KDE zu verwalten. Hierzu muss ein weiteres Paket installiert werden. Je nach Distribution und Paketmanager muessen die folgenden Zeilen ggf. angepasst werden. Man oeffnet ein Terminal und fuehrt folgende Befehle aus:

Fuer Gnome

sudo apt-get install network-manager-openvpn-gnome

Fuer KDE

sudo apt-get install network-manager-openvpn-kde

Nach Installation dieser Pakete sollte man sich neu einloggen.

Die jetzt folgende Anleitung wurde unter Ubuntu 19.10, Gnome 3 erstellt. Sie sollte aber bei anderen Distributionen ähnlich aussehen.

Am Bildschirm Rechts oben klicken und VPN Einstellungen auswählen.

Um ein neues VPN zu erzeugen, auf das '+' Zeichen bei VPN drücken. Anschließend openvpn auswählen.

Unter Identität folgendes eintragen, mmust001 ist natürlich entsprechend anzupassen, Name der VPN kann beliebig gewählt werden, das Zertifikat findet sich unter /etc/ssl/certs/ISRG_Root_X1.pem:

Jetzt Erweiterte Einstellungen auswählen, im Tab General muss nichts weiter eingestellt werden, unter Security als Cipher Default (alternativ: AES-256-GCM, AES-128-GCM oder AES-256-CBC) eintragen:

Änderungen mit ok bestätigen und Jetzt unter IPv4 unter Strecken Diese Verbindung nur für Ressourcen in deren Netwerk verwenden:

Abschliessend auf “Anwenden” klicken um die Konfiguration abzuspeichern. Jetzt kann die Openvpn-Verbindung gestartet werden. Also wieder rechts oben auf den Bildschirm klicken, die eben erzeugte openvpn Konfiguration auswählen, Studienbereichs-Passwort eingeben. Fertig. Bei Erfolgreicher Konfiguration, sieht das Bildschirm so aus:

Alternativ Verbindung per Konsole

Die Konfigurationsdatei client.ovpn sollte unter Linux wie folgt aussehen:

- client.ovpn:

client dev tun proto udp remote openvpn.cs.hs-rm.de 1194 remote-cert-tls server resolv-retry infinite nobind user nobody group nogroup persist-key persist-tun ca /etc/ssl/certs/ISRG_Root_X1.pem cipher AES-256-GCM compress verb 3 auth-user-pass auth-nocache

Bis auf die angegebenen Pfade und den Verbosity-Level, der über verb gesteuert wird, sollten die Optionen genau so in die Konfigurationsdatei übernommen werden. Die angegebene Datei ISRG_Root_X1.pem befindet sich auf dem https://www-intern.cs.hs-rm.de/doku/fbi-ca/certs/ISRG_Root_X1.pem. Unter Windows sieht die Konfigurationsdatei im Prinzip genauso aus, mit dem Unterschied, dass die Pfadangaben zu den Zertifikaten und zum Schlüssel der Windows-Schreibweise für Pfade angepasst werden sollten (Beispiel: C:\\Programme\\OpenVPN\\keys\\key.pem), und die beiden Felder user nobody und group nogroup gelöscht werden müssen. Unter Linux bewirken diese beiden Einträge, daß nach der Initialisierungsphase des Prozesses die effektive UID/GID von root/root auf nobody/nogroup geändert wird.

Sollte die Fehlermeldung failed to find GID for group nogroup auftreten, heißt die entsprechende Gruppe mit hoher Wahrscheinlichkeit nobody und sollte dementsprechend in der Konfigurationsdatei angepasst werden.

Gestartet wird der openvpn-Tunnel per:

$ sudo openvpn /pfad/zur/client.ovpn

Anschließend werden Username und Passworts abgefragt. Nach einigen anderen Ausgaben irgendwann die Meldung erscheinen: “Initialization Sequence Completed”. Die nun bestehende Verbindung bleibt so lange, bis der Prozess mit CTRL+c abgebrochen oder sonstwie beendet wird.

Test

Einfach ein internes System anpingen, z.B. lx0:

ping lx0.local.cs.hs-rm.de

Windows 7 / Windows 10

Die Installation wird für Windows 10 beschrieben. Bei Windonws 7 ist sie aber weitgehend identisch.

Installation

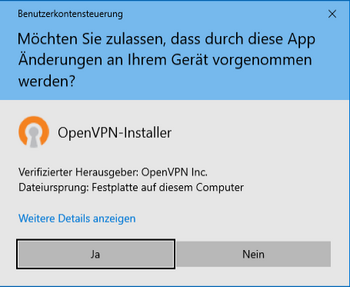

Das Installationsprogramm unter https://openvpn.net/community-downloads/ für die jeweilige Windows-Version herunterladen und starten. Nach dem Bestätigen der Sicherheitsfrage startet die Installation. Die Standardeinstellungen des Installationsdialogs können so übernommen werden. Auch das Installationsziel kann man unverändert übernehmen. Sollten Sie einen anderen Installationsordner wählen, merken Sie sich diesen bitte, da wir ihn für die Konfiguration weiter unten brauchen:

Konfiguration

Erstelle mit beliebigem Editor folgende Konfigurationsdatei client.ovpn:

- client.ovpn:

client dev tun proto udp remote openvpn.cs.hs-rm.de 1194 remote-cert-tls server resolv-retry infinite nobind persist-key persist-tun cipher AES-256-GCM compress verb 3 auth-user-pass auth-nocache route-method exe route-delay 2 script-security 2 <ca> -----BEGIN CERTIFICATE----- MIIFazCCA1OgAwIBAgIRAIIQz7DSQONZRGPgu2OCiwAwDQYJKoZIhvcNAQELBQAw TzELMAkGA1UEBhMCVVMxKTAnBgNVBAoTIEludGVybmV0IFNlY3VyaXR5IFJlc2Vh cmNoIEdyb3VwMRUwEwYDVQQDEwxJU1JHIFJvb3QgWDEwHhcNMTUwNjA0MTEwNDM4 WhcNMzUwNjA0MTEwNDM4WjBPMQswCQYDVQQGEwJVUzEpMCcGA1UEChMgSW50ZXJu ZXQgU2VjdXJpdHkgUmVzZWFyY2ggR3JvdXAxFTATBgNVBAMTDElTUkcgUm9vdCBY MTCCAiIwDQYJKoZIhvcNAQEBBQADggIPADCCAgoCggIBAK3oJHP0FDfzm54rVygc h77ct984kIxuPOZXoHj3dcKi/vVqbvYATyjb3miGbESTtrFj/RQSa78f0uoxmyF+ 0TM8ukj13Xnfs7j/EvEhmkvBioZxaUpmZmyPfjxwv60pIgbz5MDmgK7iS4+3mX6U A5/TR5d8mUgjU+g4rk8Kb4Mu0UlXjIB0ttov0DiNewNwIRt18jA8+o+u3dpjq+sW T8KOEUt+zwvo/7V3LvSye0rgTBIlDHCNAymg4VMk7BPZ7hm/ELNKjD+Jo2FR3qyH B5T0Y3HsLuJvW5iB4YlcNHlsdu87kGJ55tukmi8mxdAQ4Q7e2RCOFvu396j3x+UC B5iPNgiV5+I3lg02dZ77DnKxHZu8A/lJBdiB3QW0KtZB6awBdpUKD9jf1b0SHzUv KBds0pjBqAlkd25HN7rOrFleaJ1/ctaJxQZBKT5ZPt0m9STJEadao0xAH0ahmbWn OlFuhjuefXKnEgV4We0+UXgVCwOPjdAvBbI+e0ocS3MFEvzG6uBQE3xDk3SzynTn jh8BCNAw1FtxNrQHusEwMFxIt4I7mKZ9YIqioymCzLq9gwQbooMDQaHWBfEbwrbw qHyGO0aoSCqI3Haadr8faqU9GY/rOPNk3sgrDQoo//fb4hVC1CLQJ13hef4Y53CI rU7m2Ys6xt0nUW7/vGT1M0NPAgMBAAGjQjBAMA4GA1UdDwEB/wQEAwIBBjAPBgNV HRMBAf8EBTADAQH/MB0GA1UdDgQWBBR5tFnme7bl5AFzgAiIyBpY9umbbjANBgkq hkiG9w0BAQsFAAOCAgEAVR9YqbyyqFDQDLHYGmkgJykIrGF1XIpu+ILlaS/V9lZL ubhzEFnTIZd+50xx+7LSYK05qAvqFyFWhfFQDlnrzuBZ6brJFe+GnY+EgPbk6ZGQ 3BebYhtF8GaV0nxvwuo77x/Py9auJ/GpsMiu/X1+mvoiBOv/2X/qkSsisRcOj/KK NFtY2PwByVS5uCbMiogziUwthDyC3+6WVwW6LLv3xLfHTjuCvjHIInNzktHCgKQ5 ORAzI4JMPJ+GslWYHb4phowim57iaztXOoJwTdwJx4nLCgdNbOhdjsnvzqvHu7Ur TkXWStAmzOVyyghqpZXjFaH3pO3JLF+l+/+sKAIuvtd7u+Nxe5AW0wdeRlN8NwdC jNPElpzVmbUq4JUagEiuTDkHzsxHpFKVK7q4+63SM1N95R1NbdWhscdCb+ZAJzVc oyi3B43njTOQ5yOf+1CceWxG1bQVs5ZufpsMljq4Ui0/1lvh+wjChP4kqKOJ2qxq 4RgqsahDYVvTH9w7jXbyLeiNdd8XM2w9U/t7y0Ff/9yi0GE44Za4rF2LN9d11TPA mRGunUHBcnWEvgJBQl9nJEiU0Zsnvgc/ubhPgXRR4Xq37Z0j4r7g1SgEEzwxA57d emyPxgcYxn/eR44/KJ4EBs+lVDR3veyJm+kXQ99b21/+jh5Xos1AnX5iItreGCc= -----END CERTIFICATE----- </ca>

Der Abschnitt <ca>—–BEGIN CERTIFICATE—– … —–END CERTIFICATE—– </ca> beinhaltet das CA-Zeritifikat. Damit entfällt die Notwendigkeit das CA-Zertifikat herunterzuladen.

Beachten Sie bitte, dass der Standard-Editor von Windows unter Umständen an den Dateinamen die Erweiterung “.txt” anhängt, diese aber nicht im Windows-Explorer anzeigt. Nur wenn im Windows-Explorer in der Spalte “Typ” “OpenVPN Config File” steht, ist der Dateiname korrekt. Sollte hier “Textdokument” stehen, hat Windows wie beschrieben die Erweiterung “.txt” angehängt; diese muss dann entfernt werden!

Diese Datei wird unter c:\Programme\OpenVPN\config abgespeichert oder im eigenen Home Verzeichnis unter OpenVPN\config. Falls Sie während der Installation einen anderen Installationsordner gewählt haben, müssen Sie hier entsprechend dieses wählen.

Bei korrekter Eingabe erscheint eine entsprechende Windows-Verbindungsbenachrichtigung:

Alternative Startmethode: Die zuvor erstellte Datei client.ovpn mit dem Explorer herausgesucht und im Kontextmenü (Rechtsklick) uber den Menüpunkt “Mit OpenVPN öffnen” ausgeführt werden. Zeigt das Fenster nach Eingabe des Usernames und Passworts irgendwann eine Meldung “Initialization Sequence Completed”, steht die Verbindung zum VPN. Die Verbindung bleibt so lange bestehen, wie das von der vorherigen Aktion erzeugte Eingabeaufforderungs-Fenster geöffnet bleibt. Zum Trennen der Verbindung Fenster schließen.

Test

Kommandozeile (cmd) öffnen. Ping auf beliebigen internen Rechner, z.B. lx0:

Mac OS

Mangels Hardware konnte dies noch nicht dokumentiert werden. Nur ein Tipp, die Software tunnelblick verwenden.

Work in progress…

Diese Anleitung ist für die Open Source Software tunnelblick.

Installation

-

Letzte “Stable” Version von tunnelblick hier runterladen.

-

Container öffnen und darin Installationsprogramm starten (nicht manuell in Applications-Folder verschieben).

-

Im Sicherheitsdialog auf “Open” bzw. “Öffnen” klicken

-

Im nächsten Dialog Benutzername (des Rechners) und Passwort eingeben

-

Tunnelblick wird automatisch gestartet und erscheint oben im Statusmenü als Icon

Konfiguration

Es gibt 2 Möglichkeiten:

1. Die Tunnelblick-Konfig aus der OpenVPN-Config (siehe ) und dem Zertifikat selber herstellen

- Dazu folgende Orderhierarchie anlegen:

openvpn.cs.hs-rm.de.tblk/Contents/Resources

- in Resources

- die OpenVPN-Config Datei (config.ovpn) mit dem Inhalt aus <> anlegen

- das Zertifikat kopieren

2. Die fertige Konfig-Datei hier runterladen und auspacken

Tunnelblick öffnen:

Das Fenster sollte ähnlich aussehen wie:

Jetzt den Finder öffnen und die Konfig-Datei (openvpn.cs.hs-rm.de.tblk) in das Tunnelblick-Fenster ziehen.

Im folgenden Dialog auf OnlyMe klicken (blauer Button)

Danach Benutzernamen (Rechner) und Passwort eingeben.

Danach im folgenden Dialog auf “Always use the plugin” (Linker Button) klicken

Dann kommt eine Warnung, dass die OpenVPN-Config veraltet ist. Das ist ein Problem für die Zukunft …

Ein Harken bei “Do not warn about this again” machen und OK klicken.

Das Tunnelblick-Fenster sollte dann wie folgt ausschauen:

Homeverzeichnisse mounten

Linux

Kommandozeile

Unter Debian/Ubuntu die Pakete cifs-utils und smbclient installieren:

$ sudo apt-get install cifs-utils smbclient

Anzeigen der shares auf dem fileserver:

$ smbclient -L fileserver.local.cs.hs-rm.de -U **username** -W AD-SI

Mounten des Home Verzeichnisses mit root Rechten:

$ sudo mount -t cifs -o username=**username**,domain=AD-SI //fileserver.local.cs.hs-rm.de/**username** /mnt

username ist natürlich immer durch den Accountnamen im Studienbereich zu ersetzen.

Share wieder unmounten mit root Rechten:

$ sudo umount /mnt

Mounten mit user-Rechten. Es muss das tool gio installiert sein ist ab Ubuntu 22.04 und Debian bullseye der Fall:

$ gio mount smb://fileserver/<username> User [username]: Domain [WORKGROUP]: AD-SI Password: $ mount | grep gvfs gvfsd-fuse on /run/user/1000/gvfs type fuse.gvfsd-fuse (rw,nosuid,nodev,relatime,user_id=1000,group_id=1000)

<username> ist wieder durch den Accountnamen ersetzen, Domain ist AD-SI. Wird gemountet unter /run/user/<userid>/gvfs.

Unmount mit user-Rechten:

$ gio mount --unmount smb://fileserver/santos

GUIs

Am einfachsten geht das mit einem Datei Manager z.B. konqueror oder nautilus. Im konqueror einfach als Ziel smb://fileserver.local.cs.hs-rm.de/username angeben, anschliessend wird username und passwort abgefragt. Beim nautilus wählt man Go→Location als location wird die gleiche Pfad wie bei konqueror angegeben, anschliessend wird username, passwort und Domain abgefragt. Die Domain ist AD-SI.

Es geht auch mit der Kommandozeile dazu muss unter Ubuntu/Debian das Paket cifs-utils installiert sein. Kommando mit root-Rechten: mount -t cifs -o username=<username> //fileserver.local.cs.hs-rm.de/<username> <zielpfad>.

Windows

Im Explorer über Netzwerklaufwerke verbinden als Pfad //fileserver.local.cs.hs-rm.de/username angeben. Es geht auch über die Kommandozeile mit dem net use-Befehl.

Rechte

Außer NFS und Zugriff auf den Printserver sind alle Rechner/Dienste des Fachbereichs Informatik wie gewohnt nutzbar (SSH, Samba, etc.). Es sind Systeme im Netz *.local.cs.hs-rm.de und *.intern.mi.hs-rm.de zugreifbar. Es wird das Netz 10.0.0.0/8 und 172.26.0.0/16 über openvpn geroutet.

Außerdem kann der Proxy verwendet werden, dieser ist dazu im Browser manuell einzutragen. Das ist z.B. nützlich für interne Seiten der Hochschule und der Bibliothek.

Proxy verwenden

Normalerweise verbindet openvpn nur auf interne Systeme der Hochschule, alles andere geht über den eingenen Internetanschluß. Manchmal ist es jedoch nützlich hierfür den Proxy zu verwenden, z.B. für:

Um den proxy zu verwenden, sollte in der Proxy-Konfiguratione des Browsers, Manuelle Proxy-Konfiguration ausgewählt werden, unter HTTP-Proxy: proxy.cs.hs-rm.de, Port: 8080 eintragen und einen Haken bei “Für alle Protokolle diesen Proxy-Server verwenden” setzen, z.B. Konfiguration unter Firefox:

Testen ob der Proxy verwendet wird, z.B. über die Webseite https://www.meineip.de oder http://www.dnstools.ch/wie-ist-meine-ip.html. Dort sollte dann die IP-Adresse des Proxy-Servers sehen: 195.72.96.249.

FAQ

Frage: Wie kann ich auf meinem Linux-Client temporär den DNS-Server zu meinen anderen DNS-Servern hinzufügen, damit ich die Rechner im Labor mit Namen ansprechen kann?

Antwort: Als erstes sollte resolvconf installiert werden:

$ sudo apt-get install resolvconf

Bei Ubuntu/Debian existiert unter /etc/openvpn/update-resolv-conf ein Skript das nur noch im Konfigurationsfile benutzt werden muss:

up /etc/openvpn/update-resolv-conf down /etc/openvpn/update-resolv-conf script-security 3 system

Repository beantragen

Um ein Subversion Repository zu beantragen, einfach eine email an admin-ai-dcsm@hs-rm.de schreiben. Mit folgenden Daten:

- Repository Name

- Wer (login-Name) darf mit welche Rechten (Lesend/Schreibend) drauf zugreifen?

- Wie lange wird das Repository benötigt?

- Für welche Lehrveranstaltung wird das Repository benötigt?

Zugriff

Auf das Repository kann über folgende URL zugegriffen werden: https://svn.cs.hs-rm.de/svn/repositoryname.

X2GO - Remote Desktop Client

x2go ist eine Remote-Desktop Software für Linux, es gibt jedoch auch Clients für Windows und MacOS. Verbunden wird sich entweder zu einem x2go Server unter Linux. Die Verbindung zu einem x2go Server wird in der Regel über eine verschlüsselte SSH Verbindung aufgebaut.

X2go Server

x2go ist auf lx0[.local.cs.hs-rm.de] und auf den meisten Pool-Rechnern installiert, d.h. lx1-{00-15}[.local.cs.hs-rm.de], lx2-, rn1-, …

Installation Client

Windows

Die Software wird von der Homepage des Entwicklers heruntergeladen und installiert werden: LINK

Linux

Unter Debian/Ubuntu muss das Paket x2goclient nachinstalliert werden. Dies kann mit folgender Zeile ausgeführt werden:

sudo apt-get install x2goclient

Weitere Informationen zur Installation sind auf der Homepage zu finden: wiki.x2go.org

Konfiguration

Eine neue Konfiguration kann über den Reiter Session→New Session oder die Schnellwahl STRG + N angelegt werden.

Interne Verbindung - Ohne Proxy

Aus dem Netz der Hochschule ist die Konfiguration denkbar einfach. Folgende Optionen müssen wie in der Grafik gesetzt werden:

Diese Config kann auch im CampusWLAN und über openvpn genutzt werden.

Externe Verbindung - Mit Proxy

Um eine Verbindung aus einem externen Netzwerk aufzubauen sind weitere Parameter anzugeben. Hierfür wird die Verbindung über einen sog. Proxy aufgebaut - Im Fall von x2go kann ein einfacher SSH Server als Proxy / Tunnel genutzt werden. In diesem Beispiel wird der Server Login1 als Proxy verwendet:

Unterstützte Sitzungsarten (Session Type)

Es wird LXDE und Mate unterstützt.

Nützliche Tastaturkürzel für den X2Go-Client

- Ctrl + Alt + t: Beenden der aktuellen Sitzung / Verbindung beenden

- Ctrl + Alt + f: Wechsel zwischen Vollbild- und Fenstermodus

- Ctrl + Alt + m: Minimieren des Clientfensters

- Ctrl + Alt + Pfeiltasten: Bewegen des Blickfeldes wenn X2Go-Fenster größer als lokal

alternative Clients

Es gibt 2 alternativen, pyhoca-gui, verankert sich im System-tray und pyhoca-cli, welches wie der Name schon andeutet über die Kommandozeile gestartet wird. Unter Debian/Ubuntu im Paketmanagement zu finden. Beispiel für pyhoca-cli:

$ pyhoca-cli --server lx2-01 -l <username> -c startlxde

Fehler und Probleme

Host Key verification failed

The host key for this server was not found but an othertype of key exists. An attacker might change the default server key to confuse your client into thinking the key does not exist. For security reasons, it is recommended to stop the connection. Do you want to terminate the connection?

Dieser Fehler tritt meinst unter Linux auf, wenn zuvor bereits eine Verbindung via SSH zum Server aufgebaut wurde. Das liegt daran, dass SSH den Schlüssels des Servers in einem Format ablegt, welches für x2go nicht lesbar ist. Hierfür muss der Schlüssel in der Datei ~/.ssh/known_hosts mit einem gelöscht werden. Am einfachsten geht das mit folgendem Kommando:

ssh-keygen -R lx0 #bzw.full qualified: ssh-keygen -R lx0.local.cs.hs-rm.de

Alternativ kann die oben genannte Datei mit einem beliebigen Texteditor angepasst werden. Der Eintrag sollte der folgenden Zeile ähnlich sein:

lx0,10.18.80.14 ecdsa-sha2-nistp256 AAAAE2VjZHNhLXNoYTItbmlzdHAyNTYAAAAIbmlzdHAyNTYAAABBBOmOYzinyPcx9o4UIineii+hEJyQhvx7uXLw8J4MWqSkxbu+WwTWXjk5NDGnzb7gyEhEOfqWCNdvIoqFuVpChmU=

x2go startet nicht

Bei einigen älteren x2go Versionen gibt es einen Bug der die Software zum absturz bringt. Die Software erwartet, dass der Ordner .x2go im Homeverzeichniss existiert, ist dies nicht der Fall wird der Ordner angelegt und X2go wird geschlossen. Wird X2go erneut gestartet tritt der Fehler nicht erneut auf und X2go kann wie gewohnt genutzt werden.

Host key

lx0, lx0-bullseye:

| Chiffre | Fingerprint |

|---|---|

| RSA | SHA256:Gk2bigdQjGumUK9FnmVRChlr6B+trCuibg8vzfG9mrU |

| ECDSA | SHA256:1tkteMYi5/xiq7qWu1GrS+uKLU6dygmHLz6qBLQtJxU |

| ED25519 | SHA256:/mwmEEsMLPTYHSLEklTLv+CDl5p/3b179DT1WxJOWzI |

lx0-buster:

| Chiffre | Fingerprint |

|---|---|

| RSA | SHA256:Uq9oTOFd4epWbNDkf1MqrcKWwExa1zyTqsXwGrDIX9 |

| ECDSA | SHA256:G4zXJY2vudW6oXmRLOeW+qz0OKgHa+pQwt+kT/JzYMQ |

| ED25519 | SHA256:FMeWwKnqLJHc4MGYdBIV2DFEgHDa+82uvfL0I0KUOq |

Wir haben 25 Lizenzen der Vivado Design Suite. Derzeit ist Vivado auf lincoln und auf den its-Rechnern installiert.

Die Lizenzen werden über einen Lizenzserver verwaltet. Zur Benutzung unter Linux muss die Environment Variable XILINXD_LICENSE_FILE gesetzt sein. Sollte bereits gesetzt sein. Prüfen und setzen:

$ echo $XILINXD_LICENSE_FILE #prüfen ob gesetzt 2100@johnson.local.cs.hs-rm.de $ export XILINXD_LICENSE_FILE=2100@johnson.local.cs.hs-rm.de # wenn obiges Kommando nichts ausgeben sollte

Weiterhin muss das shell script /opt/Xilinx/Vivado/2021.2/settings64.sh geladen werden:

$ echo $PATH /usr/local/bin:/usr/bin:/bin:/usr/local/games:/usr/games:/snap/bin $ source /opt/Xilinx/Vivado/2021.2/settings64.sh $ echo $PATH /opt/Xilinx/Vitis_HLS/2021.2/bin:/opt/Xilinx/Model_Composer/2021.2/bin:/opt/Xilinx/Vivado/2021.2/bin:/opt/Xilinx/DocNav:/usr/local/bin:/usr/bin:/bin:/usr/local/games:/usr/games:/snap/bin

Wie man sieht setzt das script u.a. die PATH environment-Variable. Danach vivado über die Kommandozeile gestartet werden.

Am besten schreibt man folgendes in ~/.bashrc:

if [ -f /opt/Xilinx/Vivado/2021.2/settings64.sh ]; then source /opt/Xilinx/Vivado/2021.2/settings64.sh fi

GNS3 im Rechnernetzelabor

GNS3 ist ein Netzwerksimulator, der virtuelle Maschinen nutzt um Cisco IOS basierte Router zu simulieren. In den VMs können die originalen IOS-Images gebootet werden. Der Simulator besteht dabei aus zwei Komponenten, der GUI und einer Server-Komponente. Insbesondere die Server-Komponente macht leider manchmal Probleme, die nicht trivial zu lösen sind.

Hier wird beschrieben, wie man den Netzwerksimulator GNS3 im Rechnernetzelabor auch vom eigenen Rechner aus nutzen kann.

Es gibt grundsätzlich zwei Möglichkeiten.

-

GNS3-GUI auf einem Rechner im Rechnernetzelabor verwenden (empfohlen!)

-

GNS3-GUI lokal verwenden und nur die GNS3-ServerVM des Rechnernetzelabors benutzen

In beiden Fällen wird die Server-Komponente im Rechnernetzelabor genutzt und muss nicht lokal installiert werden.

Wir empfehlen die erste Möglichkeit, da auch die Installation der GNS3-GUInicht immer trivial ist.

Sicherheit

Bitte beachtet, dass die Projekte von allen gesehen, bearbeitet und sogar gelöscht werden können. Es wird daher dringend empfohlen, die eigenen Projekte regelmäßig zu exportieren, um sie notfalls wieder herstellen zu können.

Vorraussetzungen

GNS3-GUI im RN-Lab (empfohlen)

Um die GNS3-GUI auf einem Rechner im Rechnernetzelabor zu verwenden sind folgende Kopmonenten notwendig:

-

OpenVPN

-

x2go

Ist die Verbindung per x2go hergestellt, muss vor dem ersten Start von gns3 lediglich einmal in einem Terminal “gns3-setup” ausgeführt werden, anschließend ist gns3 bereit.

Unter Linux kann statt x2go natürlich auch einfach ssh mit X11-Forwarding verwendet werden. Allerdings ist das insbesondere bei langsamen Internetverbindungen nicht empfehlenswert.

GNS3-GUI lokal

Um die GNS3-GUI lokal zu verwenden und diese mit der GNS3-ServerVM des Rechnernetzelabors zu verbinden sind folgende Komponenten notwendig:

-

OpenVPN

-

GNS3

Um alle Aufgaben im Rechnernetzepraktikum bearbeiten zu können, muss bei dieser Konfiguration auch noch Wireshark lokal installiert werden.

- Windows: https://www.wireshark.org/#download

- Linux: Bitte im Internet recherchieren. Das ist abhängig von der Distribution.

Installation

OpenVPN

Die Installation und Einrichtung von OpenVPN ist in einem eigenen Artikel ausführlich beschrieben: OpenVPN

x2go

Für x2go gibt es ebenfalls bereits einen ausführlichen Artikel: X2GO - Remote Desktop Client

Es muss lediglich ein Rechner aus dem Rechnernetzelabor verwendet werden: rn1-{01-15}.local.cs.hs-rm.de

rn1-01 sollte immer eingeschaltet sein. Die anderen können über ein WebUI gestartet werden: https://aratar.ad.local.cs.hs-rm.de/wol/ (VPN-Verbindung nötig!)

GNS3

Wer nur die GNS3-ServerVM des RN-Lab nutzen möchte, muss die GNS3-GUI lokal installieren.

Dieser Weg ist allerdings komplizierter und wird daher nicht empfohlen!

Es ist zu beachten, dass die Version der GUI exakt zur Version der ServerVM passen muss. Dies ist aktuell die Version 2.2.31. (SS22)

Installation

Windows

Windows-User können das Installationspaket direkt von github herunterladen: https://github.com/GNS3/gns3-gui/releases/tag/v2.2.31

Linux

Linux-User (Ubuntu/Debian):

$ sudo -i # apt install pip # apt install python3-pyqt5.qtsvg python3-pyqt5.qtwebsockets # pip install gns3-gui==2.2.31

Es muss bei der Installation also die Version explizit angegeben werden. Andernfalls ist es nicht möglich eine Verbindung zur ServerVM herzustellen.

macOS

Für macOS gibt es ebenfalls ein Installationspaket auf github: https://github.com/GNS3/gns3-gui/releases/tag/v2.2.31

Konfiguration (alle Betriebssysteme)

Wurde bei der Installation nur die GUI-Komponente installiert (was völlig ausreichend ist), erscheint beim ersten Start eine Fehlermeldung, dass der Server nicht gefunden wurde. Diese Meldung kann ignoriert werden. Anschließend muss die Verbindung zum Server eingerichtet werden:

- host = gns3-2022.local.cs.hs-rm.de

- port = 80

- auth = True

- user = rn

- password = j7briV1d

- protocol = http

Nextcloud ist eine Software zum Teilen und Sychronisieren von Dateien. Darüber hinaus kann Nextcloud durch Plugins erweitert werden. Unsere Nextcloud-Instanz verfügt über einen Kalender und kann Kontakte verwalten. Außerdem lassen sich BigBlueButton-Sessions verwalten.

Erste Anmeldung

Die Nutzung ist für alle Angehörige des Studienbereichs Informatik freigegeben. Nach der erste Anmeldung mit dem Informatik-Account muss OTP als zweiter Faktor eingerichtet werden. Dafür kann z.B. eine App auf einem Android- oder iOS-Gerät genutzt werden. Links

1. Login mit Informatik-Account auf https://nextcloud.cs.hs-rm.de

2. Auswahl des zweiten Faktors. Aktuell ist nur OTP verfügbar.

3. Scannen des OR-Codes mit einer OTP-App und Eingabe des ersten Einmalpasswortes zum Abschließen der Registrierung.

4. Anmeldung fortsetzen mit Auswahl des 2FA-Verfahrens, in diesem Fall OTP

5. Eingabe eines Einmalpasswortes aus der OTP-App zum Abschließen der Anmeldung

Nextcloud kann nun genutzt werden. Es wird allerdings empfohlen, Backup-Codes für die Anmeldung zu generieren, falls man das Gerät, auf dem die Einmalpasswörter generiert werden, verlieren sollte. Dazu ruft man unter “Einstellungen” den Punkt “Sicherheit” auf und klickt auf “Backup-Codes erzeugen”. Diese sollte man an einem sicheren Ort aufbewahren.

Neue OTP-App / Neues OTP-Gerät anmelden

Unter Persönlich / Sicherheit / TOTP aktivieren: Haken entfernen und wieder setzen, anschließend QR-Code mit Gerät scannen.

Authentifizierung von Apps

Möchte man Apps nutzen um Daten über Nextcloud zu synchronisieren, sollte man für jede App ein eigenes App-Passwort generieren und nur diese generierte Passwort in der App eingeben.

App-Passwörter lassen sich unter “Einstellungen” → “Sicherheit” verwalten. Zum generieren trägt man den Namen der App und/oder des Geräts auf dem die App läuft in das Feld “App-Name” ein drückt den “erstellen” Button. Das generierte Passwort kann man entweder per Copy&Paste in die App übertragen oder in dem man sich den QR-Code anzeigen läßt.